Ubuntu18.04でFreeRADIUSサーバセットアップ part2

前回の続きです。前回の記事はこちらです。

Ubuntu18.04でFreeRADIUSサーバセットアップ part1

手元に IEEE802.1X認証 できるものが年代もののCatalystL2スイッチしかありませんので、こちらでfreeradius の検証をしてみます。

Catalystは使っているOSバージョンによって大分書き方が違っています。今回の年代ものスイッチはバージョン12.2でしたので、あんまり役に立たない記事と思いますがご容赦ください。

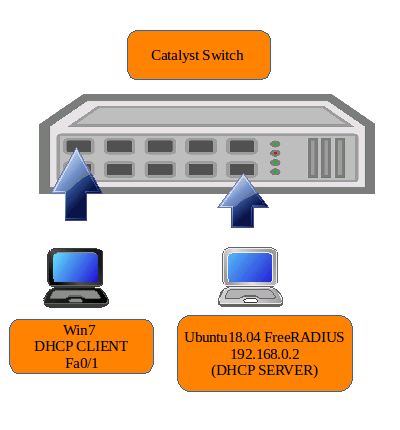

LibreOfficeで簡単なしょぼい構成図を作ってみました。

Catalystスイッチに単純にUbuntuFreeRADIUSサーバとWIN7のDHCPクライアントがつながっているだけです。

いろいろ試してみましたが、最終的に動作したCatalystの設定はこんな感じでした 。 int Fa0/1 にIEEE802.1X認証してみました。

aaa new-model

aaa authentication dot1x default group radius

aaa authorization network default group radius

radius-server host 192.168.0.2 auth-port 1812 acct-port 1813 key dflkj34ljb4i3

interface FastEthernet0/1

switchport mode access

authentication port-control auto

dot1x pae authenticator dflkj34ljb4i3はclisents.confに記載のパスワードです。

radius-server host 192.168.0.2 の部分もauth-port ポート番号 acct-port ポート番号をはっしょるとデフォルトのポート番号は別のポート番号になってしまいましたので(1645、1646) auth-port , acct-port もしっかり記載する必要があります。

コンソールケーブルで接続するには問題ないですが、上記設定ですとtelnet接続時にいろいろ面倒ですので、以下のコマンドも設定してみると良いかと思います。telnetで接続時も従来通りのパスワードだけのアクセス認証になります。

aaa authentication login default line次は認証される側ですが、UbuntuがFreeRADIUSサーバになっていますので、認証されるPCにこれまた骨董品のWIN7を配置してみました。

こちらの設定も一筋縄では行きませんでしたが、Win7上で以下を実施してみます。

・WiredConfigサービスを有効化

・ネットワークアダプタのプロパティのところに認証タブがあります。こちらを「 IEEE802.1X認証有効にする」にチェックが入っているのを確認してネットワーク認証方法を「Cisco LEAP」にします。さらに設定ボタンをクリックして「ネットワーククレデンシャル 」 タブで「保存されているユーザ名とパスワードを使用」をチェックして、ユーザ名、パスワード(/etc/freeradius/3.0/mods-config/files/authorizeclisents.conf)を入れます。

こちらの手順を実行したところついに

%DOT1X-5-SUCCESS: Authentication successful for client (xxxx.xxxx.xxxx) on Interface Fa0/1とCatalystのログに成功のログが記録されました。DHCPでWin7にアドレスに振ることに成功しました。

IEEE802.1X認証 は面白いですが、やっぱ難しいですね。ちょろっと書いてますが、結構な時間がかかりますね。次回は Ubuntuデスクトップをもう一台増やして、WIFIル-タでIEEE802.1X認証 やってみる予定です。